はじめに:なぜ今「量子暗号通信」なのか?

ねえ博士、「量子暗号通信」って最近よく耳にするけど……ぶっちゃけ、普通の暗号と何が違うの?

おお、よくぞ聞いてくれたモソッティよ!実は今、インターネットの“安全”が根底から揺らぎかけているんじゃ。

えっ⁉ 揺らいでるの!? ウイルスのせい?スパム?それともフィッシング詐欺?

それらももちろん脅威じゃが、もっと本質的な問題……量子コンピュータによる暗号破りが現実味を帯びてきたんじゃ。

量子コンピュータの登場が変える“安全の前提”

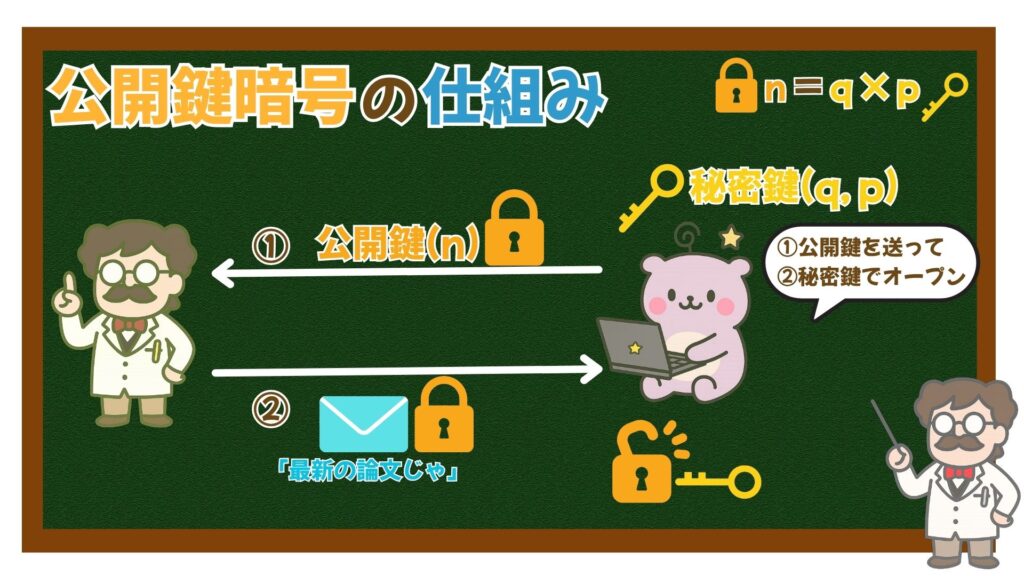

現在、私たちが日常的に使っている暗号通信――たとえば、ネットショッピングやメールの暗号化、銀行のオンライン取引など――は、RSAや楕円曲線暗号(ECC)などの「公開鍵暗号」に支えられています。

これらは「素因数分解」や「離散対数計算」がめちゃくちゃ時間がかかる(=計算的に困難)という性質に頼っているのですが……

量子コンピュータが十分に発展すれば、これらの問題を一気に解いてしまう可能性がある。つまり、今の暗号は一夜にして無力になるかもしれんのじゃ。

ええっ……⁉ それって、世の中の秘密がぜんぶ丸見えになっちゃうってこと!?

安全な通信を守る次世代技術「量子鍵配送(QKD)」

そんな未来を見据えて、いま世界中で注目されているのが「量子暗号通信」、中でも「量子鍵配送(Quantum Key Distribution, QKD)」です。

これは、従来の暗号と決定的に異なり――

- 安全性の根拠を「計算困難性」ではなく

- 量子力学という自然法則そのものに求める技術

なんです。

法則で守る…? それって、もしかしてハッカーでもどうしようもないってこと?

そう!量子の世界では、「観測すると状態が変わる」という性質がある。つまり、盗み見ようとする者の存在そのものを検知できるんじゃよ。

この「盗聴できない通信」を現実にするのが、1970年代から研究が始まり、ついに実用化のフェーズに入っている量子暗号通信というわけです。

この先の記事でわかること

本記事では、量子暗号通信の中でも最も基本的な方式「BB84プロトコル」に焦点を当てつつ、次のような疑問に答えていきます:

- 従来の暗号はなぜ限界があるの?

- 「量子で通信」ってどういうこと?

- BB84って実際どうやって動くの?

- 鍵はどう使うの?どこが安全なの?

- 実用化はどこまで進んでいるの?

1. 従来の暗号方式の仕組みと限界

さっき「今の暗号は量子コンピュータに破られるかも」って言ってたけど、そもそも今使ってる暗号ってどうやって安全を保ってるの?

ふむ、よい質問じゃ。まずは現在主流の「公開鍵暗号」から見てみようかのう。

公開鍵暗号とその「計算困難性」

現在のインターネット通信の安全を支えているのは、RSAや楕円曲線暗号(ECC)などの公開鍵暗号方式です。

この仕組みは一言で言えば、「ある問題が“計算するのは超難しい”ことに頼った安全性」なんです。

- 大きな数(例:2048ビット)の積 → 公開鍵として使用

- それを素因数分解(例:2つの大きな素数に分ける)→ 秘密鍵がわかる

たとえば「135,791(q) × 246,813(p) = 33,514,984,083(n)」みたいな問題を逆に解くのは大変じゃ。

コンピュータでも数百年かかるような巨大な数を使うことで安全性を確保しとるのじゃ。

でも……もしもその「難しい問題」を一瞬で解けるコンピュータが現れたら…?

そう。量子コンピュータは、その鍵となる「素因数分解」を爆速で解くアルゴリズム(ショアのアルゴリズム)を持っとるんじゃ。

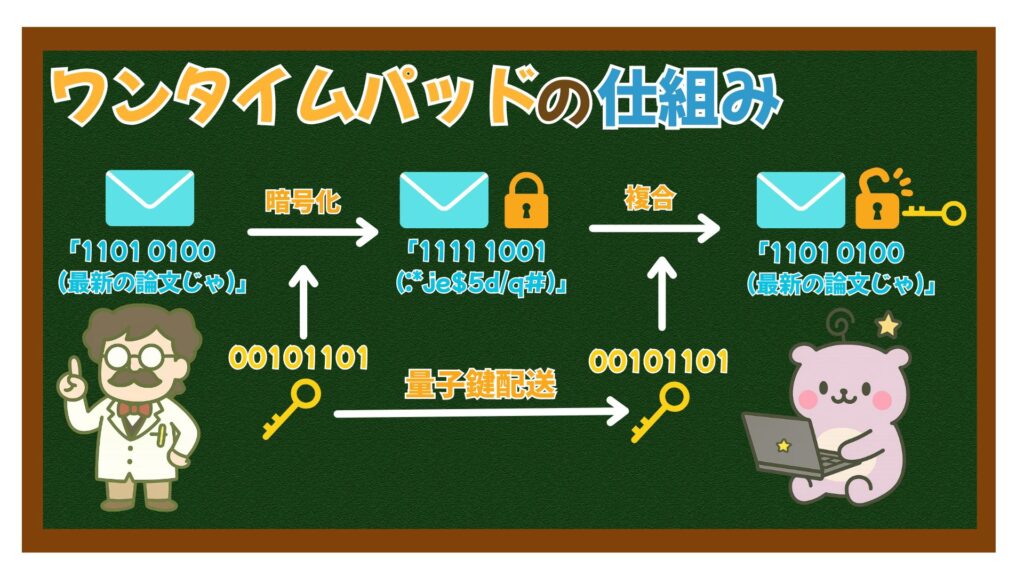

ワンタイムパッド:理想的だけど実用的ではない暗号方式

実は“絶対安全”な暗号も昔から知られています。それが「ワンタイムパッド(OTP)」です。

- 送信者と受信者は、完全にランダムなビット列の鍵(パッド)を事前に共有しておく。

- メッセージ(平文)と、鍵の各ビットをビットごとの排他的論理和(XOR)で暗号化。

- 受信者は、暗号文と同じ鍵で再度XORを取ることで、元のメッセージを復号。

例:

| メッセージ(平文) | 1 | 0 | 1 | 1 |

| 鍵(ワンタイムパッド) | 0 | 1 | 1 | 0 |

| 暗号文(XOR) | 1 | 1 | 0 | 1 |

復号側もこの暗号文に対してXORを行えば、元の平文が再現されます。

この方法では、どんな計算力を持っていても解読できません。なぜなら、鍵が完全ランダムであり、意味のある推測ができないからです。

じゃあ、それを使えば完璧なんじゃないの?

残念ながら、その鍵をどうやって相手に安全に渡すかという問題がある。鍵を盗まれたら終わりじゃ。

つまり、「鍵を安全に共有する方法」が必要ってことね!

暗号の未来を揺るがす“量子の脅威”

公開鍵暗号の安全性の前提(=計算の困難さ)が、量子コンピュータによって覆されようとしています。

たとえば、量子アルゴリズムの代表格:

- ショアのアルゴリズム(素因数分解 → RSAを破る)

- グローバーのアルゴリズム(探索を高速化 → 共通鍵暗号の強度半減)

つまり、将来量子コンピュータが完成すれば、今のネット社会のセキュリティが根底から崩壊する可能性がある。

ひぇええ、それってもうパニックレベルじゃない!?

だからこそ注目されているのが、「量子力学の原理で“鍵そのもの”を安全に配送する」という発想――それが、量子鍵配送(QKD)じゃよ。

次章では、いよいよこの量子鍵配送(QKD)のしくみと強みを、やさしく解説していくぞい!

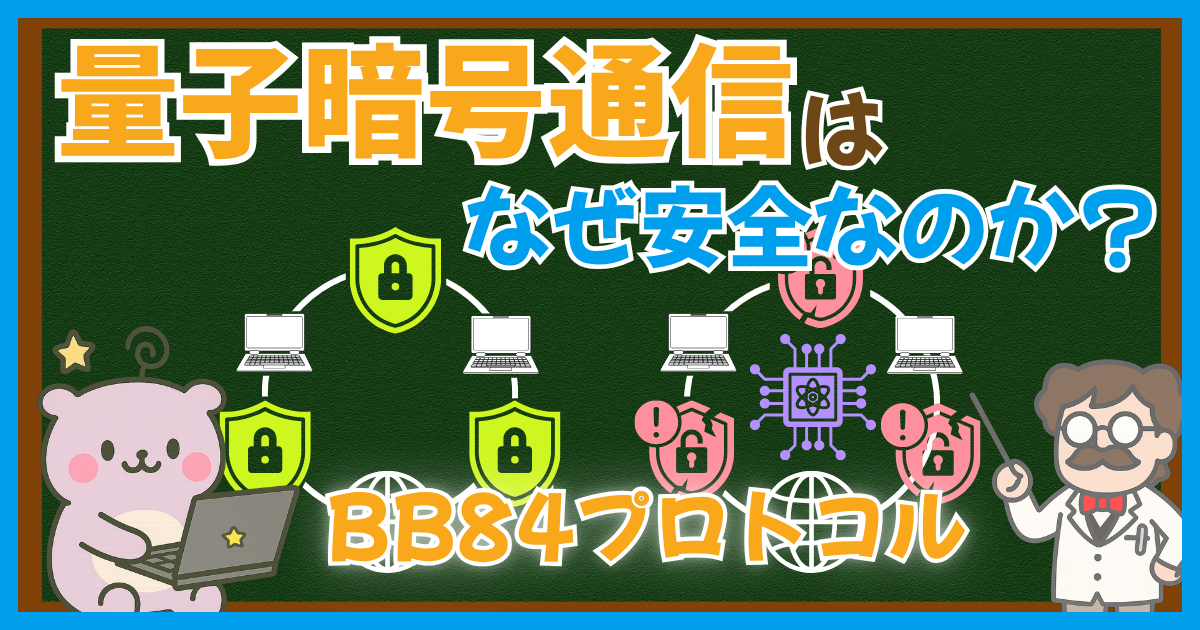

2. 量子暗号通信(QKD)の原理と特長

―― 物理法則が保証する「盗み見できない通信」とは?

博士!さっき出てきた「量子鍵配送」って、なんだかすごそうだけど……普通の暗号と何が違うの?

おぉ、よいところに気づいたのう。ここからが本題じゃ。量子鍵配送(QKD:Quantum Key Distribution)とは、文字通り“鍵”の受け渡しに量子力学を使う新しい方法なのじゃよ。

鍵の「配送」に量子力学を使うという発想

量子暗号通信の目的は「通信相手と、盗聴されずに暗号鍵を共有する」ことです。

これはつまり、「ワンタイムパッドの“鍵”だけを、安全にやりとりする」ための仕組みです。

このとき重要なのが、量子ビット(qubit)という特殊な情報の担い手です。これを光子などにのせてやりとりします。

普通の通信は、例えるなら「手紙を送る」ようなものじゃが、量子鍵配送では「光子という非常に繊細な手紙」を送る。

誰かがその手紙を開けようとすると、必ず“痕跡が残る”という仕組みになっておる。

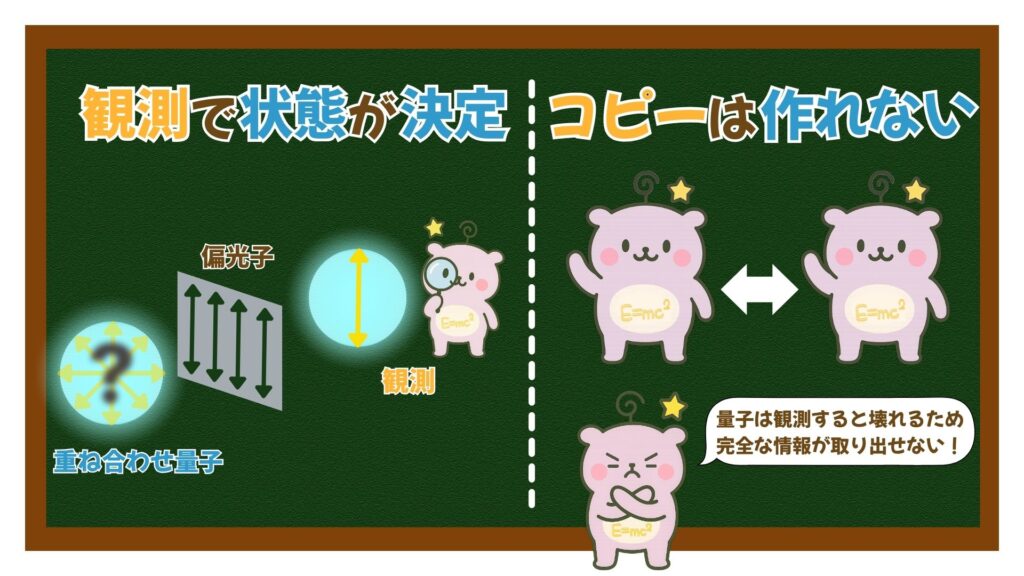

量子状態は「観測で壊れる」:盗聴がバレる仕組み

量子ビット(たとえば、光の偏光状態)は、量子力学的な性質を持ちます。

代表的な特徴はこうです:

ある量子状態を「どの方向から測定するか」によって、得られる結果が異なります。

しかも、一度測定してしまうと、もとの状態は壊れてしまうのです。

えっ、それってつまり、盗聴者が途中で光子をこっそり見たら、痕跡が残るってこと?

まさにその通りじゃ。これが量子暗号最大の強みじゃよ。

誰かが途中で測定したら、そのせいでエラーが生じる → 後でアリスとボブが比較してそれを検出できるのじゃ!

「コピーできない」も大きな武器

もうひとつ大事なのが、ノー・クローニング定理(No-cloning theorem)です。

これは、未知の量子状態を正確にコピーすることは物理的に不可能という量子力学の法則です。

❌ 不可能なこと:

光子を盗聴して、コピーを作ってから元に戻す → できません!

✔️ 結果として:

盗聴しようとすれば、必ず通信内容に乱れが生じる → それを検出できる!

量子鍵配送の最大の特長まとめ

| 特長 | 解説 |

|---|---|

| 観測で状態が壊れる | 盗聴はバレる、絶対に痕跡が残る |

| コピーできない | 情報を丸ごと盗み取ることが理論的に不可能 |

| 安全性は「計算力」でなく「物理法則」によって保証される | 量子コンピュータにも無力 |

つまり量子鍵配送って、「計算が難しいから安全」じゃなくて「物理的に盗めないから安全」ってこと?

そう、それが最大の革命じゃ!

そしてその最初の実現例が、次に紹介する「BB84プロトコル」なんじゃよ。

次章では、BB84という最初にして最も有名な量子鍵配送プロトコルを、図解とともにやさしく解説していきます!

3.BB84プロトコルの仕組みをやさしく解説

―― 偏光と確率で成り立つ、安全な鍵の作り方

博士!量子鍵配送の仕組みって、なんだか魔法みたいですね。

その「BB84プロトコル」って、どうやって鍵を送るんですか?

魔法ではないぞ。物理じゃ。BB84は、偏光という性質を使って鍵のビット列を光子に乗せて送るシンプルな仕組みなのじゃ!

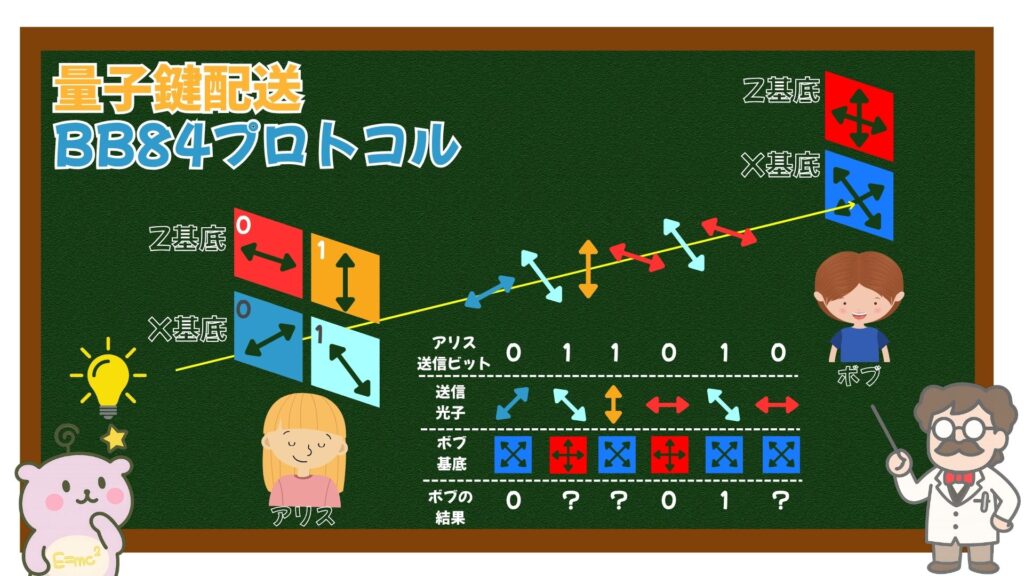

偏光を用いた量子ビットの送受信

BB84プロトコルでは、アリス(送信者)が一つひとつの光子に「偏光(polarization)」という状態を与えて、ボブ(受信者)に送ります。偏光とは、光の振動方向のことです。

使う偏光とビットの対応(例):

| ビット値 | 基底 | 偏光の方向 |

|---|---|---|

| 0 | Z基底(+) | →(水平)または ↑(垂直) |

| 1 | Z基底(+) | ↑(垂直)または →(水平) |

| 0 | X基底(×) | /(+45°) |

| 1 | X基底(×) | \(−45°) |

アリスはランダムに0か1を選び、それをZ基底かX基底のどちらかでエンコードして送る。

光子1つ1つが、ビットと基底の情報を含む「量子のメッセージ」なのじゃ。

測定基底の不一致による「情報の曖昧さ」

ボブは、送られてきた光子を受け取るたびに、どの基底(ZかX)で測定するかをランダムに決めます。

そうすると…

- アリスとボブの基底が一致していれば、正確にビットが得られる

- 基底が不一致だと、測定結果は”??”ランダムになる(確率50%)

| アリス: | 0 | 1 | 1 | 0 | 1 | 0 |

| 基底: | Z | X | Z | Z | X | X |

| 光子送信 | → | \ | ↑ | → | \ | / |

| ボブの基底: | Z | X | X | Z | Z | X |

| ボブの結果: | 0 | 1 | ?? | 0 | ?? | 0 |

「一致した基底」での鍵候補の生成

後でアリスとボブは、お互いに使った基底の列だけを古典チャネルで公開します(ビット値は秘密のまま)。そして、

- 基底が一致した箇所だけを抽出

- それを「鍵の候補(生鍵)」として使う

なるほど、まずは基底が一致したビット列を抽出するんですね。

そのとおり。そしてこのあと――その鍵候補が盗聴されていないかを調べる方法がある。それについては、次に説明しよう。

盗聴検知(QBER)と後処理(誤り訂正+秘密性増強)

1.エラー率の確認(QBER)

アリスとボブは、生鍵の一部をランダムに選び、ビット値を比較します。もしここに不一致が多ければ、盗聴や通信エラーが疑われます。

- QBER(Quantum Bit Error Rate):エラーの割合

- 一定以上のQBERがあれば、通信は破棄

2.後処理(情報理論的な処理)

安全な鍵を作るために、以下の2段階の処理を行います:

| 処理 | 内容 |

|---|---|

| 誤り訂正(Error Correction) | 正常なビット列を再構成する(例:CASCADE法) |

| 秘密性増強(Privacy Amplification) | 盗聴者に情報が漏れていても、それを無意味化する処理(例:ハッシュ関数) |

このプロセスを経て、ようやく「完全な共通鍵」ができあがるのじゃ。これが量子暗号通信のゴールじゃな。

- 基底をランダムに変えることで盗聴に強い

- 盗聴者の介入はエラー率(QBER)として顕在化する

- 後処理によって“理論的に安全な鍵”を共有できる

博士!これって、もし盗聴者がいたら、光子が乱れたせいで測定結果にブレが出てバレちゃうってことですね!

そうじゃ。量子の不思議な性質を、あえて通信の「防御」に使っている。BB84は最初にして基本の量子鍵配送プロトコル。今でも多くの量子暗号通信技術の基礎になっておるのじゃ。

4. BB84で生成された鍵はどう使う?量子暗号通信の実用イメージ

BB84プロトコルによって、アリスとボブ(送信者と受信者)が共通の「秘密鍵」を安全に共有できることはわかりました。では、その鍵は何に使うのでしょうか?この章では、量子暗号通信の「実際の使われ方」をイメージしやすく解説します。

鍵が共有できた後に何ができるのか?

量子鍵配送(QKD)の目的は、「安全な鍵」を共有することです。この鍵は、次のような用途に使われます:

1. ワンタイムパッド(OTP)暗号の鍵として利用

- ワンタイムパッドとは、鍵と同じ長さのランダムなビット列を使ってメッセージを暗号化する方式です。

- この方式は理論上、完全な安全性を持ちますが、実用化には鍵の配送がネックでした。

- 量子鍵配送を使えばこの「完全な安全性」を実現可能にします。

2. AESなど既存の共通鍵暗号の鍵更新に使う

- OTPは鍵の長さが長くなりすぎるため、実用面では既存の共通鍵暗号(例:AES)の鍵を一定時間ごとに量子鍵で更新するという使い方も一般的です。

- これにより、従来の通信方式をそのまま活かしつつ、量子時代への備えができます。

通信そのものは「古典チャネル」で行う理由

ここで重要なのは、「鍵の配送」は量子チャネルで行われても、実際の通信(メールやファイル送信)は古典チャネル(従来のネットワーク)で行う点です。

なぜ?

- 量子ビット(光子)で大容量のメッセージを送るのは現実的ではありません。

- 代わりに、安全に共有された「鍵」を使って、通常のインターネット回線で暗号通信を行います。

- 量子鍵配送装置で安全な鍵を生成(BB84プロトコルなど)

- 鍵を使ってメッセージを暗号化(例:AES暗号やOTP)

- 暗号化メッセージをインターネットや専用線で送信

- 受信者は同じ鍵で復号してメッセージを読む

実際のユースケース

| ユースケース | 内容 |

|---|---|

| 政府間の極秘通信 | 外交文書や軍事通信の安全なやりとりに量子鍵配送が利用され始めている |

| 金融業界 | 銀行間ネットワークでの安全な決済情報の鍵交換に量子鍵配送導入の動きあり |

| 医療機関 | 遠隔地とのカルテ共有や医療画像送信時のセキュリティ強化 |

| データセンター接続 | 都市間や拠点間を結ぶ光ファイバーに量子鍵配送を導入し、高機密データを保護 |

まとめ:BB84での鍵生成は“安全な通信の入口”

BB84プロトコルは、暗号通信そのものではなく、安全な「鍵の共有手段」です。

その鍵を使って、既存の通信手段と組み合わせることで、量子時代にも耐えうるセキュリティを実現できます。

5. 現実的な実装と攻撃への対策

BB84プロトコルは理論上は非常に堅牢ですが、現実の装置や環境には制約や弱点があります。ここでは、量子暗号通信を実装するうえでの課題と、それに対する代表的な対策を紹介します。

完全な単一光子源が難しい → 弱コヒーレントパルスの使用

博士!光子って一個だけ送るのが前提ですよね?それって難しそう……

そのとおり。完全な単一光子は難しいから、現場では限りなく単一光子源に近い光源を使っておるんじゃ。

BB84の理想形では、1回の送信につき1つの光子(単一光子)を使います。これは、盗聴者が「1個しかない光子」にアクセスできないから安全なのです。(1個しかないものにアクセスしたらボブは気づく。)

しかし現実には、完全な単一光子源はまだ開発が難しいため、弱コヒーレント光(弱いレーザー光)が代わりに使われます。

弱コヒーレント光の問題点

- 1つのパルスに複数個の光子が含まれることがある

- これが後述するPNS攻撃(光子数分割攻撃)を可能にする

PNS攻撃とは?光子数分割を利用した盗聴手法

じゃあ盗聴者が複数個の光子を使ってズルを……!

ふふ、よく気づいたな。PNS攻撃という手法じゃな。だが安心せい、“デコイ状態法”でそうしたズルをあぶり出せる。

PNS(Photon Number Splitting)攻撃は、BB84実装の代表的な脅威です。

攻撃の流れ(ざっくりイメージ):

- アリスが送った光子パルスに、たまたま複数個の光子が含まれている

- 盗聴者イヴは、1つの光子だけをこっそり取り出して保存

- 残りの光子はそのままボブに届くので、通信にエラーは発生しない

- イヴはアリスとボブが使った基底が公開された後に、自分も同じ基底で測定して鍵を盗む

なぜ危険?

- エラーが発生しないため盗聴がバレにくい

- 鍵の一部をイヴが完全に再現できることもある

デコイ状態でPNS攻撃を検知・防止する仕組み

このPNS攻撃への対策として現実に使われているのが、デコイ状態法(decoy state method)です。

デコイ状態法の仕組み:

- アリスは送信する光パルスの中に、わざと光子数を変えた“デコイ状態”を混ぜる

- ボブは受信した信号のうち、どれがデコイだったかを後で知る

- デコイ状態の受信結果を統計的に分析すると、イヴの介入による異常が検出できる

- 鍵生成には使わないパルスで盗聴の有無を確認できる

- シンプルながら現在もっとも実用的なPNS対策

なるほど、疑似信号でチェックを入れてるわけですね!

そうじゃ。量子暗号は“理論”だけでなく、“実装”でも工夫が試されておるのじゃ。

他にもある、実装上の対策例

| 対策技術 | 内容 |

|---|---|

| シングルフォトンディテクタ | 光子を1個ずつ検出する高感度なセンサー |

| タイミングランダマイズ | 光子を送るタイミングに揺らぎを与えて盗聴者を混乱させる |

| フェイク光子挿入 | 正規の光子に紛れてノイズ的な信号を送ることでイヴの測定精度を下げる |

まとめ:量子暗号は理論+実装で完成する

量子鍵配送(QKD)は、理論的には安全でも、現実には多くの実装上の工夫が必要です。

特にBB84プロトコルでは、PNS攻撃を想定した「デコイ状態法」が、現実的な実装を視野に入れた研究・実証実験で広く用いられています。

6. 量子暗号通信の現状と今後の展望

博士、ここまでの話を聞いて、量子暗号って本当に未来の技術なんだなって思いました。でも……実際のところ、もう使われてたりするんですか?

おお、良い質問じゃ! 技術はすでに“研究”の段階を超えて、“応用”に向かって大きく動き始めておるぞ。

商用化の例:すでに動き出している量子暗号通信

量子暗号通信(QKD)は、すでにいくつかの国や企業で試験運用や限定的な商用サービスとして導入されています。特に日本、中国、欧州各国では、国家プロジェクトレベルでインフラ整備が進行中です。

主な事例:

| 国・地域 | 主な取り組み・企業 | 特徴 |

|---|---|---|

| 日本 | NICT、東芝、NEC など | 光ファイバによる都市間QKD実証、実験都市(京阪神ネットワークなど) |

| 中国 | QuantumCTek、北京〜上海間のQKD幹線網 | 世界初の大規模量子通信ネットワーク |

| EU | EuroQCIプロジェクト、ID Quantique(スイス) | 量子暗号によるヨーロッパ域内の安全保障インフラ構築を推進 |

| アメリカ | DARPA、QuintessenceLabs など | 軍事・インフラ用途での評価段階に |

すごい…本当にもう“動いてる”んですね!

ふむ、ただし本格普及にはまだ時間がかかる。それにはいくつか乗り越えるべき課題があるのじゃ。

技術的課題と今後の開発動向

1. 長距離伝送の限界

量子ビット(光子)は、途中で観測されると壊れてしまうため、中継が難しいという根本的な制約があります。これにより、量子鍵配送は今のところ数百kmが限界とされます。

解決策としては以下の2つが研究中:

- 量子中継器(Quantum Repeater)の開発

- 量子衛星通信による地球規模の量子ネットワーク(中国がすでに実証済)

2. 実装の安全性とコスト

理論的には完璧でも、実際の装置(光子源・検出器など)には脆弱性があります。たとえば:

- サイドチャネル攻撃

- 光子数分割(PNS)攻撃

- タイミング攻撃

解決策として、「デバイス非依存量子鍵配送」(セキュリティを物理装置の信頼性に依存しない形で保証)や、デコイ状態法などの実装安全性強化が研究されています。

なるほど……理論は盤石でも、“現実世界”での防御は別問題なんですね。

その通り! だが、これを克服すれば、いよいよ真に安全な通信網が築けるのじゃ。

量子インターネットへの布石としての量子鍵配送

将来的に構想されているのが、量子インターネットです。これは、インターネットのように量子情報をネットワークで共有・処理できる世界を意味します。

量子鍵配送は、そのインフラを支える重要な「第一歩」として位置づけられています。今後は、

- 量子センサーとの連携

- 分散型量子計算

- 多者間量子鍵配送

といった分野とも融合し、「量子インフラの柱」となるでしょう。

博士、もし量子インターネットが完成したら…世界はどう変わるんでしょう?

すべてのデジタル通信が、“盗聴不能”になる世界じゃ。安全保障も、金融も、医療情報も…すべてが新しいレベルに進化する。まさに量子の夜明けじゃな

7. まとめ:量子暗号通信は「計算」に頼らない、物理法則ベースの安全性

は〜、今回もすごかった!量子暗号通信って、もう完全に未来の技術って感じだったけど……

意外と「現実の問題」にちゃんと向き合ってるんだね。

うむ。確かに量子暗号は未来技術のように見えるが、その基盤には「すでにある物理法則」がある。

わしらはそれをどう活かすか、という応用段階に入っておるのじゃ。

これまで見てきたように、量子暗号通信は、従来の暗号と大きく異なるアプローチをとっています。

- 量子鍵配送は量子力学に根ざした安全性を提供し、「計算能力の限界」に依存しない

- 将来の量子コンピュータ登場後も、量子鍵配送は安全である可能性が高い

- 世界中での実証・応用が進みつつあり、インフラレベルでの導入も見据えられている

計算ではなく、「物理法則」が安全性の根拠

従来の公開鍵暗号(RSAや楕円曲線暗号など)は、その安全性を「素因数分解や離散対数が計算困難であること」に依存しています。

しかし、量子コンピュータが実用化されれば、これらの前提は一気に崩れてしまうリスクがあります。

これに対し、量子鍵配送(QKD)は、

- 観測によって量子状態が乱れる

- 量子状態は複製できない(ノー・クローニング定理)

という、量子力学の基本法則に基づいた仕組みです。

つまり、「未来の計算能力がどう進化しても破れない安全性」が期待されているのです。

計算の速さとかじゃなくて、宇宙のルールそのものをセキュリティに使ってるってことか……!

なんか……かっこいいな!

うむ、いわば「物理の法」で通信を守るという発想じゃな。

コンピュータがどれほど進化しても、「測定によって量子状態が壊れる」ことは変わらんのじゃ。

量子鍵配送の本当の価値:「未来への耐性」

量子暗号通信が持つ真の強みは、将来にわたって安全性を担保できる可能性です。

- 一度、安全に生成された「鍵」はワンタイムパッドなどで用いれば理論的に解読不可能

- 量子鍵配送によって守られた通信は、「今」だけでなく「将来」にわたって安全性が保たれます。

- 国家や機密情報、インフラ系の通信にとって非常に重要な特性

そうか、今の安全だけじゃなくて、「10年後も安全」って言えるのが量子鍵配送のすごさなんだね。

そのとおりじゃ。量子鍵配送は、「未来の脅威に今から備える」ための戦略なのじゃよ。

今後の展望:さらに進化する量子暗号通信

本記事では、BB84プロトコルを中心に紹介してきましたが、量子暗号通信には他にも進化形があります。

✅ 次回以降の記事で取り上げる予定の技術:

- E91プロトコル:量子もつれを利用した鍵配送。アインシュタインも驚いた「遠隔相関」の世界。

- デバイス独立型QKD:通信機器が信頼できない場合でも、安全性を担保する設計。

- 量子インターネットとの融合:量子ネットワークの拡張による新たな通信基盤。

おぉ……BB84だけじゃなくて、まだまだ広がってるんだね!

ぼくもこのまま、量子セキュリティマスターを目指したくなってきた!

それは心強いのう。わしもこれからしばらくは忙しくなるぞい。

次回は、「E91プロトコル」について深掘りしていこうかのう。

コメント